SAML single sign-on

SAML Single sign-on (SSO) giver brugerne adgang til Enterprise via en identitetsudbyder (IDP) efter eget valg.

Fordelene ved SAML-godkendelse omfatter:

-

Standardisering: SAML er et standardformat, der muliggør problemfri interoperabilitet systemer i mellem, uafhængig af implementering.

-

Forbedret brugeroplevelse: Brugere kan tilgå Enterprise via organisationens identitetsudbyder uden yderligere godkendelse ved brug af blot ét sæt akkreditiver.

-

Øget sikkerhed: SAML er en sikkerhedsstandard for applikationsindlogning, som giver ét enkelt godkendelsespunkt, hvilket holder brugerakkreditiver inden for en firewall-afgrænsning.

Opsæt identitetsudbyder

Start med at opsætte en forbindelse (eller en connector) til Enterprise med IDP’en (såsom Auth0, Google Workspace (SAML), Okta mv.).

Opsæt SAML SSO for Enterprise

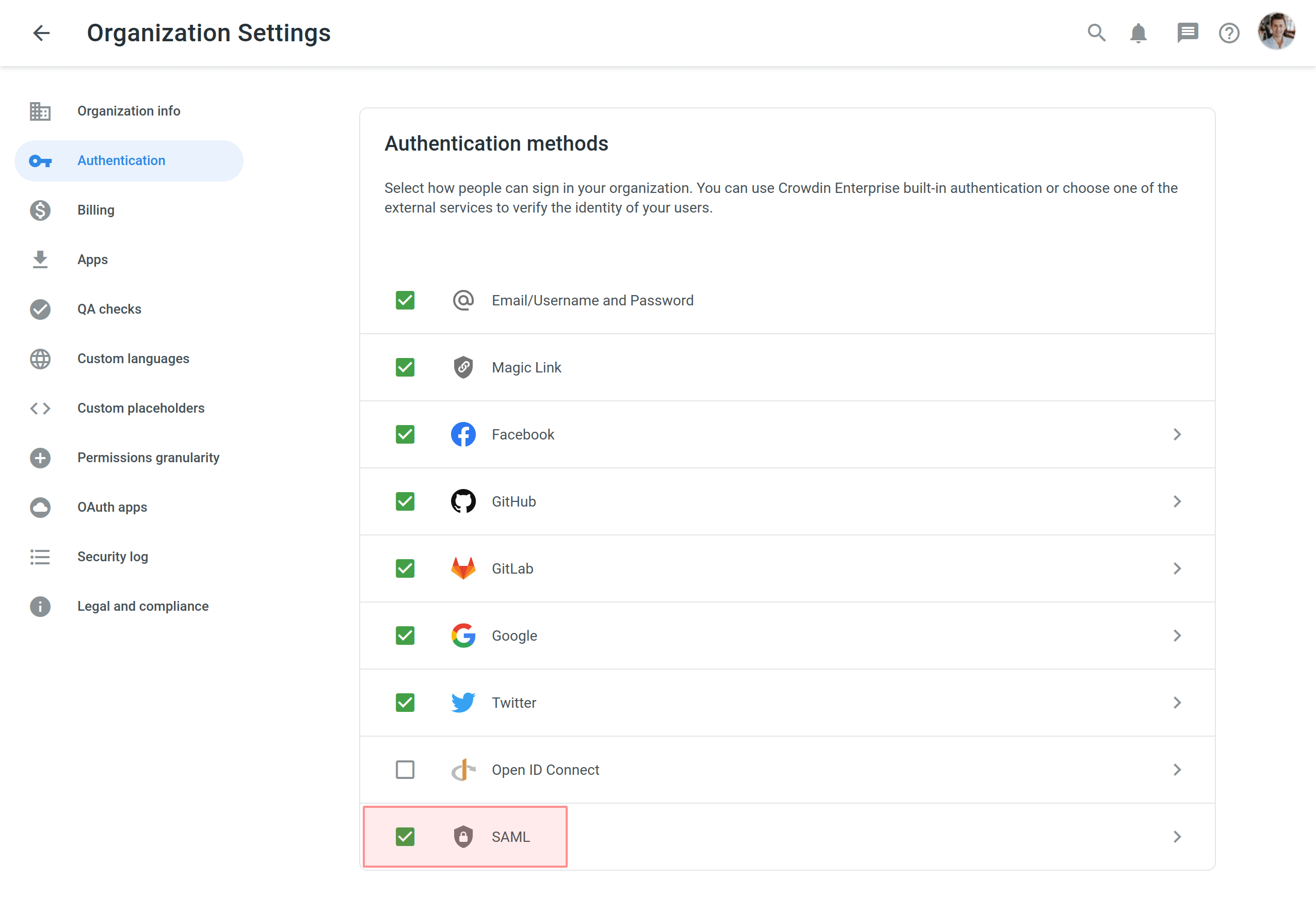

Når identitetsudbyderen er opsat, kan en organisationsadmin aktivere SAML SSO-funktionen i Enterprises Organisationsindstillinger.

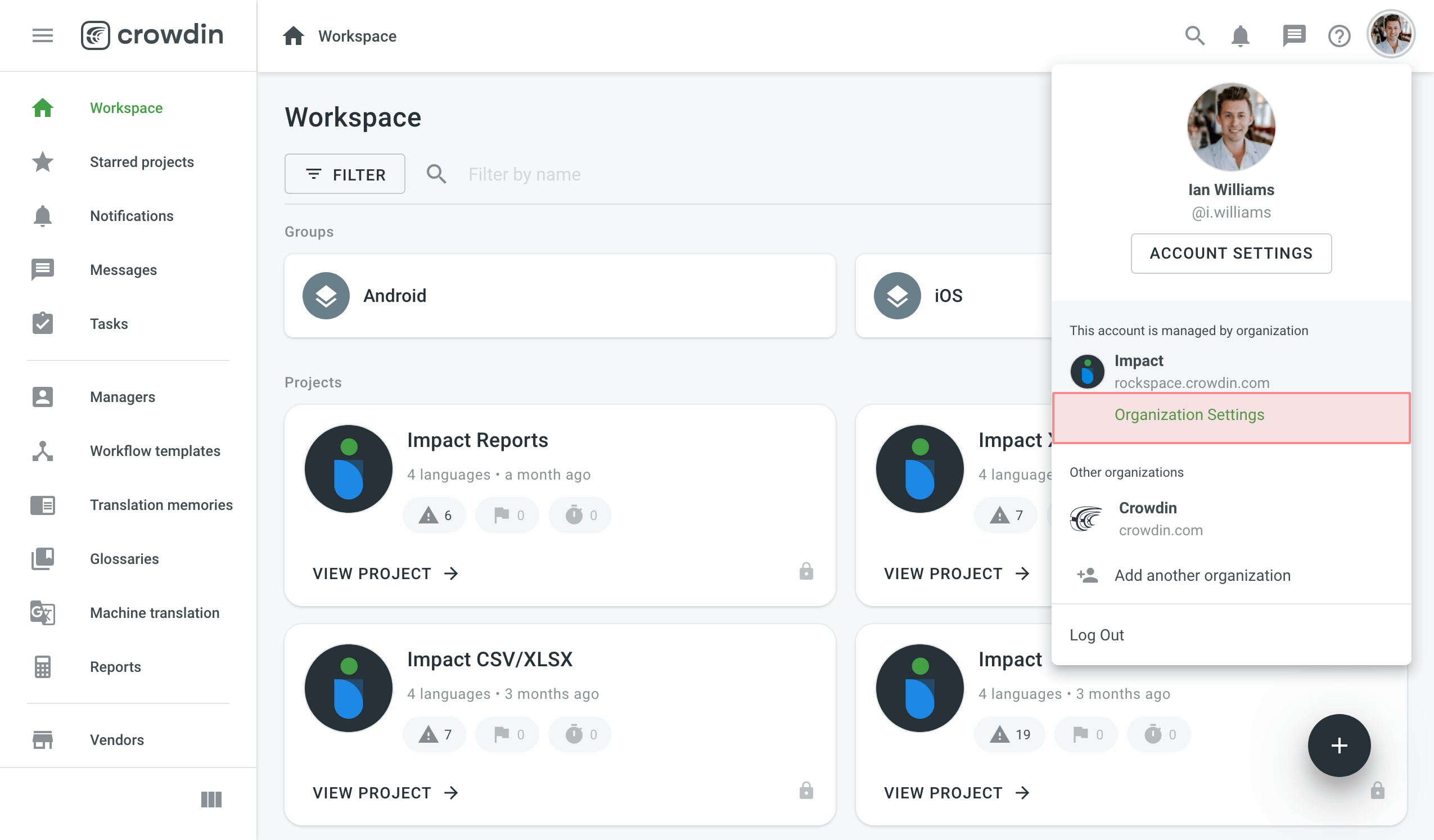

- Organisationsindstillinger findes under brugerikonet på øverste menubjælke.

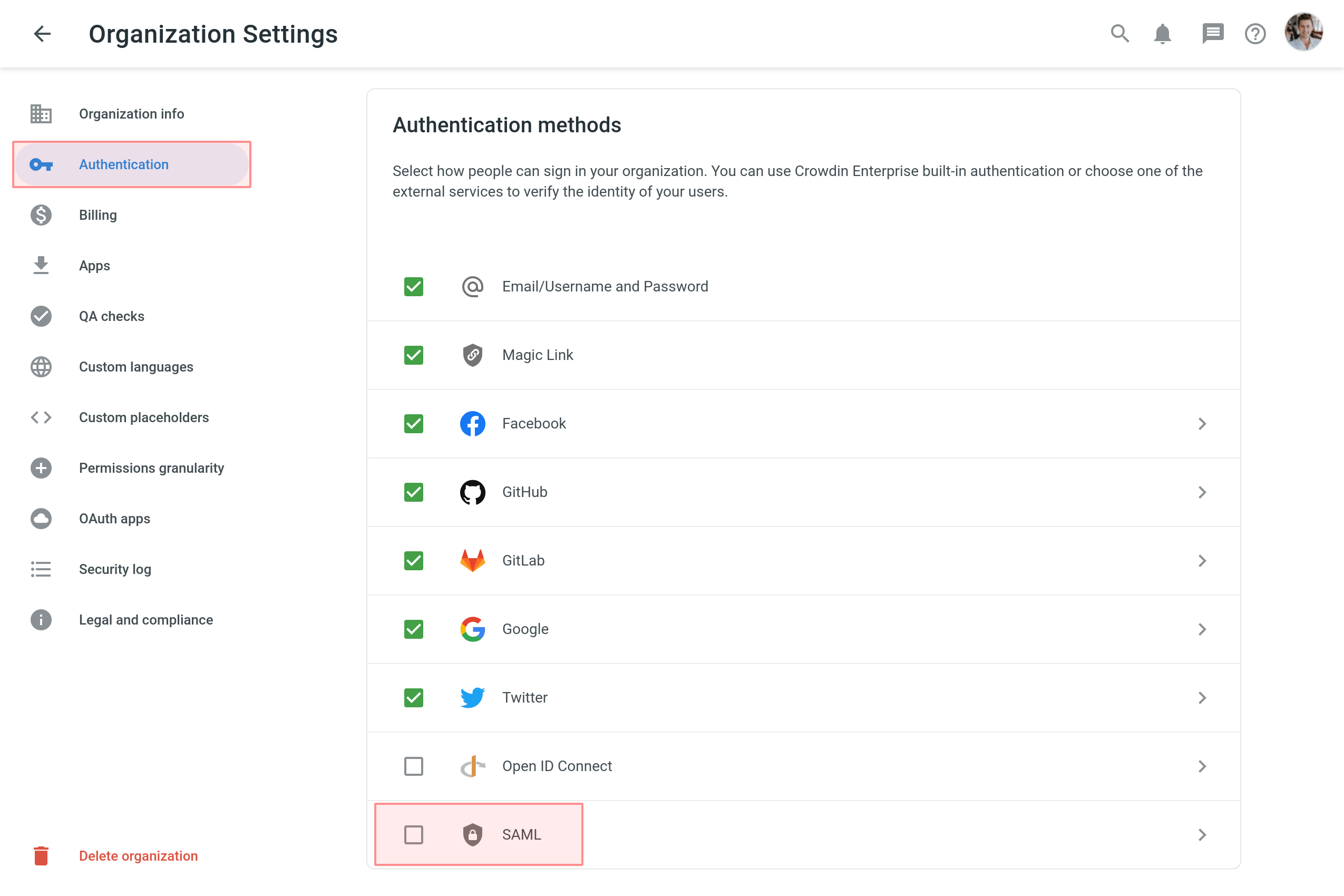

- Skift til siden Godkendelse på venstre menulinje, og klik på SAML-godkendelsesmetode nederst.

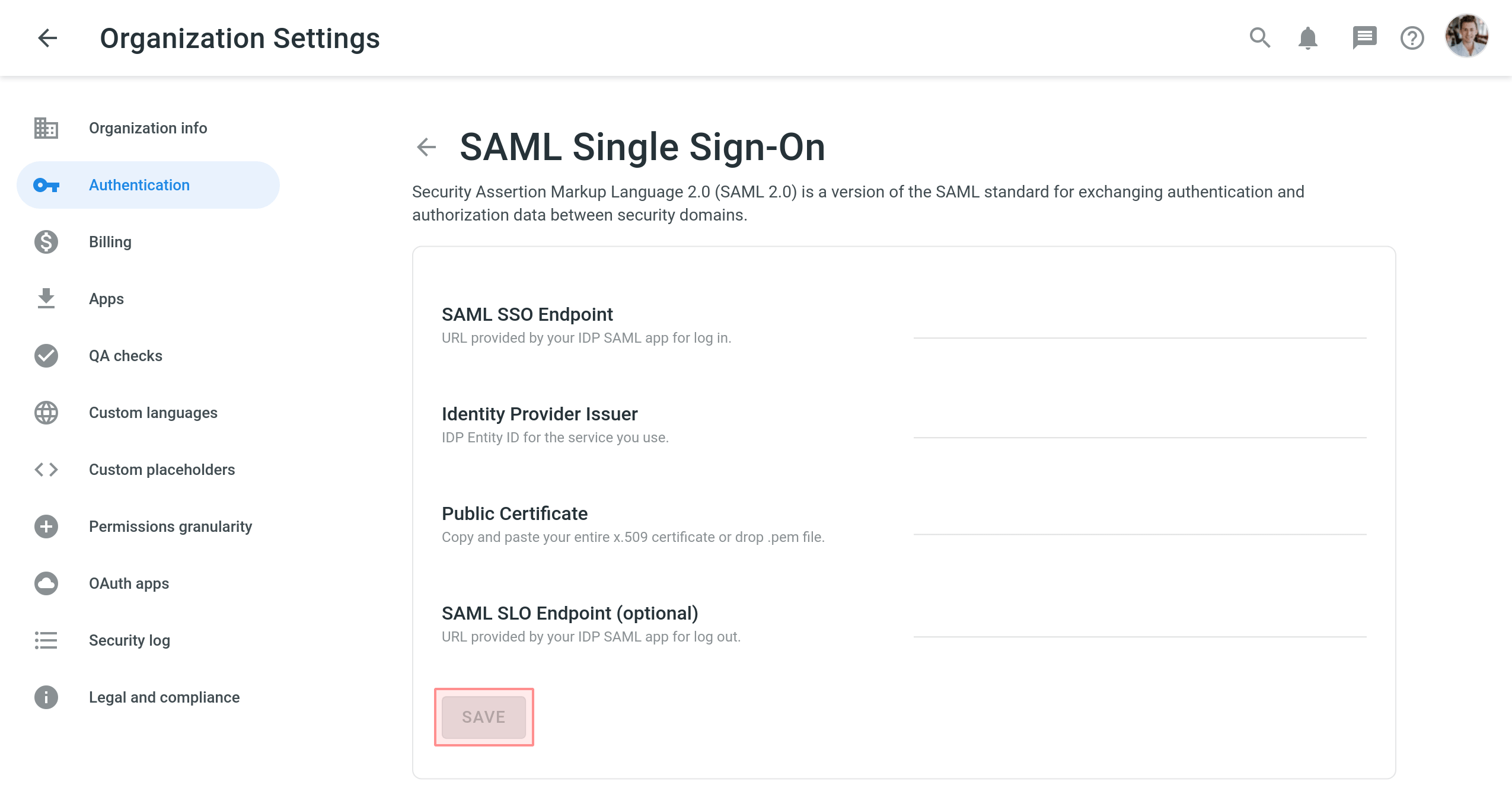

- Indsæt IDP-akkreditiverne og klik på Gem.

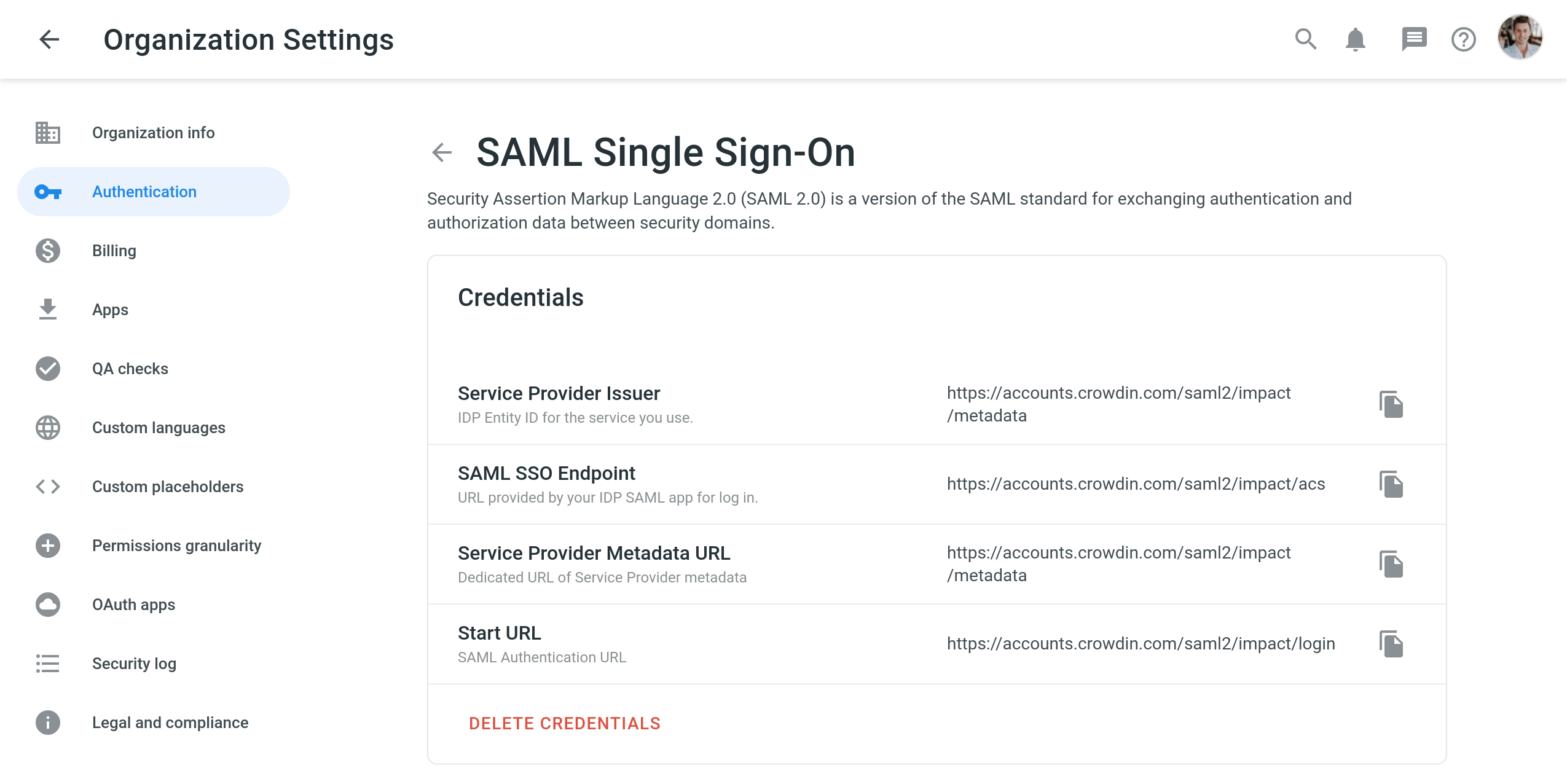

- Kopiér akkreditiverne fra SAML Single sign-on-siden og indsæt dem i IDP-indstillingerne.

- Indstil de foretrukne opsætninger i sektionerne Indstillinger og Avancerede indstillinger afhængigt af IDP-opsætningerne, og klik på Gem.

- Gå tilbage til siden Godkendelse og aktivér SAML-godkendelsesmetoden.

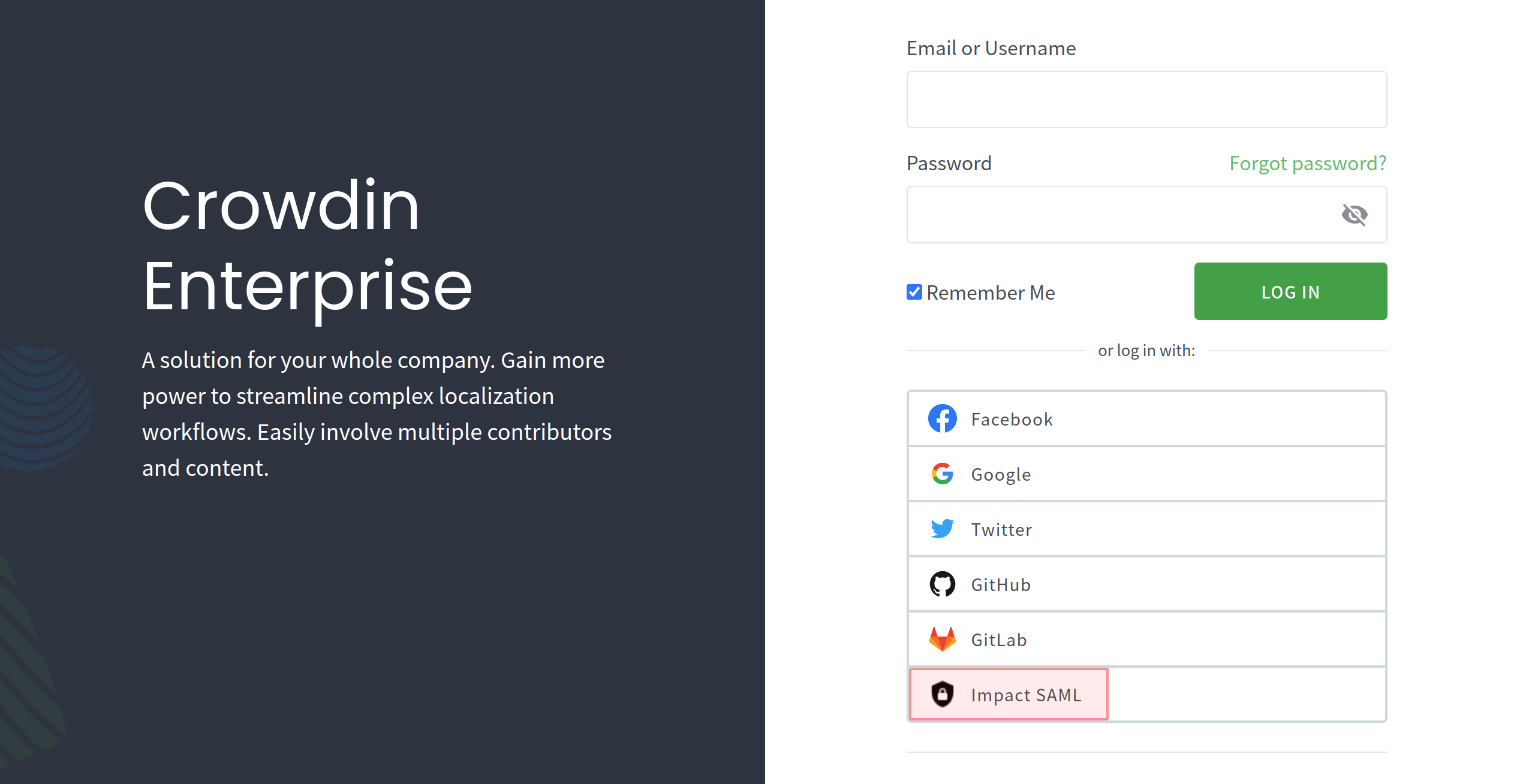

- Som følge heraf vil brugerne på login-siden kunne bruge SAML til indlogning i Enterprise-organisationen.

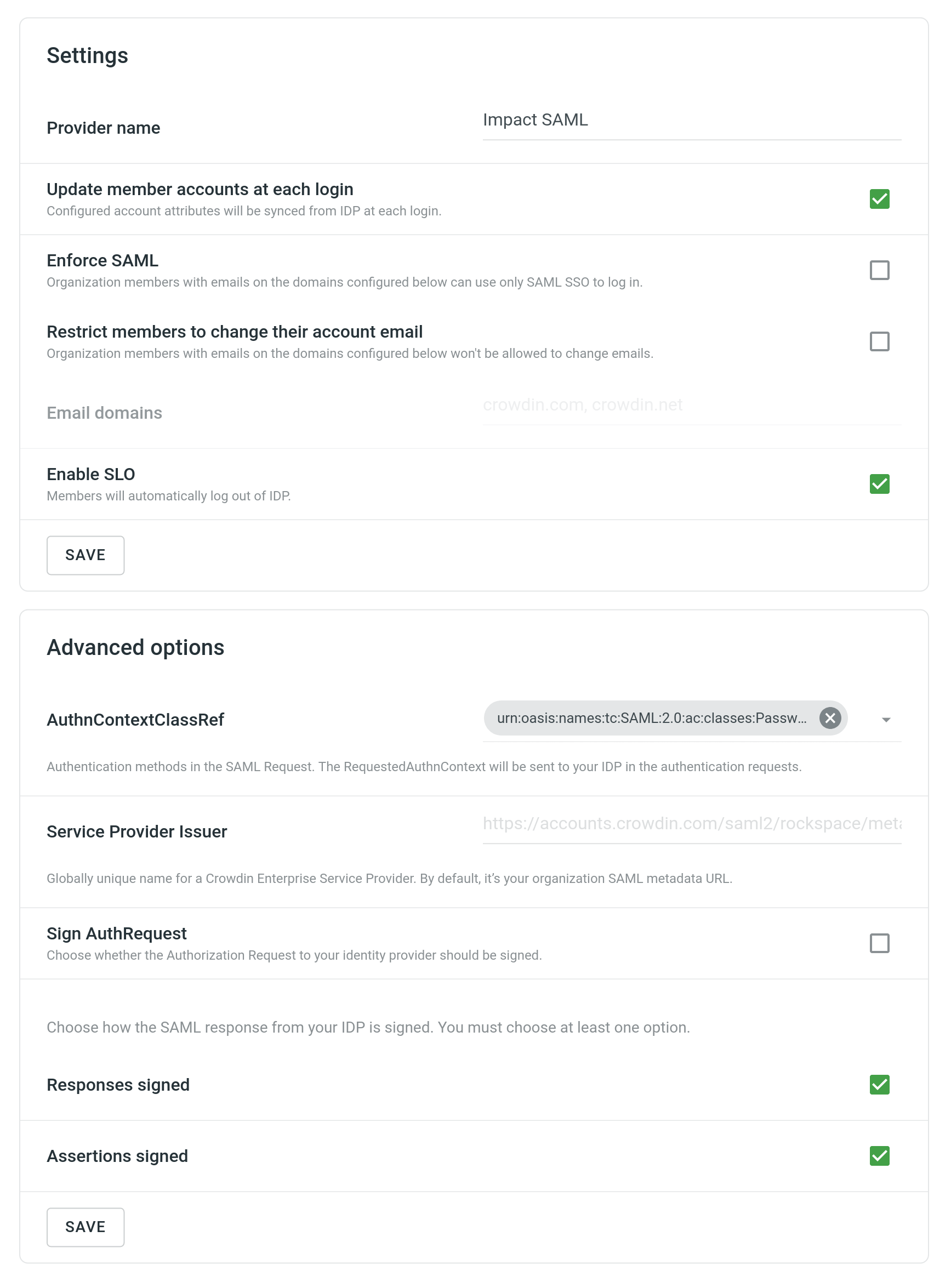

SAML-indstillinger

Afsnittet SAML-indstillinger giver forskellige muligheder for at finjustere SAML-adfærden.

- Udbydernavn – navnet på SAML-godkendelsesmetoden, der vil fremgå på Enterprise login-siden.

- Opdatere medlemskonti ved hvert login – vælg, om de opsatte kontoattributter skal synkes fra IDP, hver gang organisationsmedlemet logger ind. Disse attributter synkes fra IDP under kontooprettelsen. Bemærk: For at bruge denne indstilling, så sørg for at opsætte associering af SAML-attributter på forhånd.

- Gennemtving SAML – vælg, om organisationsmedlemmer med e-mails på domænerne opsat i E-maildomæner kun kan bruge SAML SSO til indlognig.

- Forhindr medlemmer i at ændre deres kontoe-mail – vælg, om medlemmer skal forhindres i at ændre deres Enterprise e-mails.

- E-maildomæner – e-maildomæner relateret til organisationsmedlemmer, som bruger SAML SSO til indlogning.

- Aktivere SLO – vælg, om organisationsmedlemmer skal logges ud af IDP, når de logger ud af Enterprise-organisationen.

SAML avancerede valg

- AuthnContextClassRef – godkendelsesmetode anvendt i SAML-anmodning. Som standard anvendes godkendelse via brugernavn og adgangskode i en beskyttet session.

- Tjenesteudbyder Udsteder – globalt, unikt navn for en Enterprise-tjenesteudbyder. Som standard er det organisationens SAML metadata-URL.

- Signér AuthRequest – vælg, om godkendelsesanmodningen til IDP’en skal signeres.

Flg. indstillinger muliggør at vælge, hvordan SAML-svaret fra IDP’en skal signeres. Tilføj mindst ét valg.

- Svar signeret - Angiver et krav om, at SAML-svar modtaget af Enterprise skal være signerede.

- Assertions signeret - Angiver et krav om, at SAML Assertions modtaget af Enterprise skal være signerede.

Associerer SAML-attributter

Attributter kan i IDP-svaret assicieres til brugerattributter anvendt i Enterprise. See the available attributes in the following table.

firstName | Type: Beskrivelse: Fornavnet på brugeren gemt i IDP'en. |

lastName | Type: Beskrivelse: Efternavnet på brugeren gemt i IDP'en. |

timeZone | Type: Beskrivelse: Brugerens tidszone. |

avatar | Type: Beskrivelse: Den absolutte URL til brugerens profilbillede. |

Hvad man får, når SAML SSO er aktiveret

Brugere, som allerede er logget ind efter opsætning og aktivering af SAML SSO, forbliver logget ind. Endvidere vil brugere, som vælger SAML som deres login-metode, logge ind i Enterprise-organisationen med deres IDP-konti. Har nogle brugere ingen organisationskonti, oprettes disse automatisk under indlogningsprocessen i Enterprise-organisationen.